トピックス 2020.10.05 WordPressサイトのハッキング方法を検証! 〜対策編〜

WordPressサイトに対するブルートフォースアタックの検証ということで、前回は実際に攻撃が行われる過程をご紹介しました。

「ユーザー名」と「パスワード」の2つの情報が特定されることでサイトへ侵入されてしまいますので今回はその対策について説明を行います。

対策としては「ユーザー名を特定されないための対策」とそれ以外の「サイトのセキュリティを高めらる対策」に分けて確認していきましょう。

ユーザー名を外部から特定できなくする方法

ユーザー名が露呈してしまうことを防ぐ方法としては「Edit Author Slug」などのWordPressのプラグインを導入することで外向けには実際のユーザー名とは別のユーザー名を表示するように設定することができます。

Edit Author Slugを有効化

Edit Author Slugをインストールすると、管理画面のユーザーページから任意のユーザーの外部向けの表示名を設定することができるようになります。

Edit Author Slugの設定

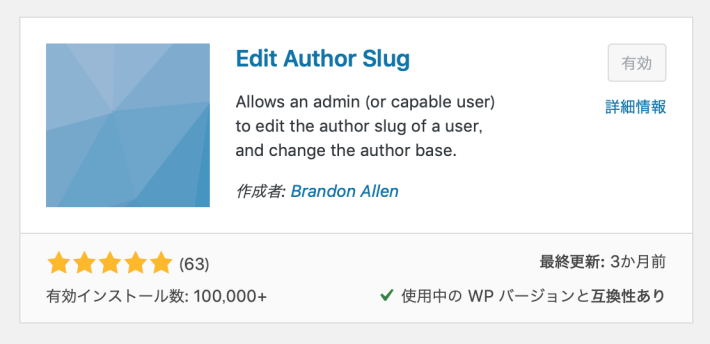

それではこの方法で実際に外部からの見え方が変わっていることを検証編で利用したのと同じ方法で確認してみましょう。検証編では「admin」「post_user」という2つのユーザーが存在することが特定されてしまいましたが今回は Edit Author Slug で設定を行った「unknown」と「unknown2」に変わっていることを確認できました。

外部に表示されるユーザー名

これはあくまでも外部から見えるユーザー名が変更されただけで、実際にログインを行う時に使用するユーザー名は最初に設定したものから変わっていません。

ユーザー名以外のセキュリティ対策

それではユーザー名以外の部分でサイトのセキュリティを高める方法についてもいくつかご紹介しておきたいと思います。

まずパスワードについては、英字や数字だけでなく記号を利用して複雑にした上で他で利用しているものとの使い回しは避けましょう。

ツールやプログラムによるブルートフォースアタックを防ぐ方法としては、プラグインの「SiteGuard WP Plugin」を使用する方法があります。

このプラグインは、ログイン画面への画像認証の導入や連続でのログイン試行の制限、管理画面のURLの変更などを行うことができます。

SiteGuard WP Pluginのイメージ

また、サイトへの不正ログインを防ぐ対策とは別に、それでも万が一アカウントが乗っ取られてしまった場合などに備えて定期的にバックアップを取って安全な場所に保管しておくことも大切です。

終わりに

今回は、アカウント乗っ取り時に行われる「ブルートフォースアタック」の手法についてWordPressサイトを使った検証を行うとともにその対策についてご紹介しました。

パスワードの設定を工夫してもコンピュータは数万通りの組み合わせを短時間で試すことができてしまいます。

大切なWebサイトを最悪の事態から守るためには、複数の方法を組み合わせて対策を行うことでセキュリティを高めることが大切です。

【関連リンク】

・WordPressサイトのハッキング方法を検証! 〜実践編〜

https://securitynews.so-net.ne.jp/topics/sec_20086.html

・WordPressサイトのハッキング方法を検証! 〜導入編〜

https://securitynews.so-net.ne.jp/topics/sec_20085.html

・検証!ランサムウェアに感染するとどうなるか?

https://securitynews.so-net.ne.jp/topics/sec_20075.html

TEXT:セキュリティ通信 編集部

PHOTO:iStock