トピックス 2020.10.01 WordPressサイトのハッキング方法を検証! 〜実践編〜

今回はWordPressサイトへのブルートフォースアタックの検証ということで実際に攻撃を行う様子の概要をお届けします。

前提として、この記事はセキュリティ対策の重要性を説明する目的で独自に用意した環境で検証を行なっています。自身で保有しているサイト以外で検証を行うと法律に抵触しかねないためご注意ください。

今回検証を行うために作成したWordpressサイトはこちらになります。

今回の検証用に準備したWordPressサイト

それでは実際にこちらのサイトへの侵入を行っていきます。

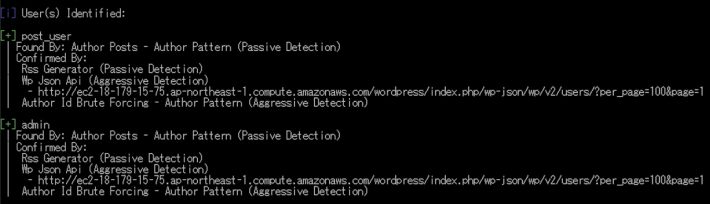

WordPressサイトのユーザー名を特定する様子

WordPressサイトを乗っ取るためには「管理を行っているユーザー名」と「パスワード」の2つの情報が必要になりますが、まずWordPressサイトの管理を行っているユーザー名を特定します。

今回はWebサイトの脆弱性診断に利用される専用のツールを利用して、WordPressサイトのURLを指定してサイトをスキャンすることで「post_user」と「admin」という2つのユーザーが存在することを特定できました。

ツールを利用してユーザー名を特定する様子

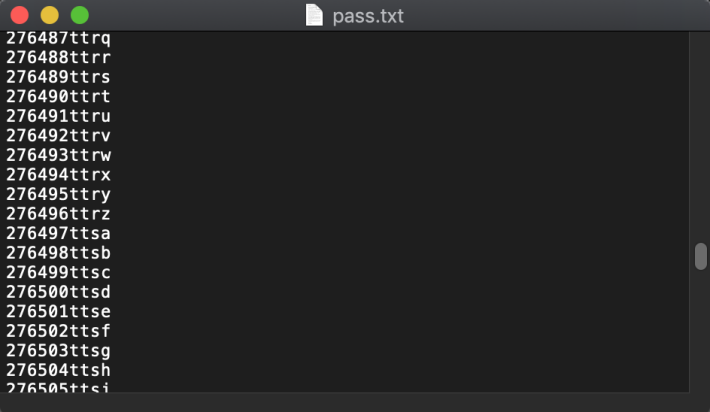

パスワードリストを作成して総当たり攻撃を実行

ユーザー名を特定することができたので、次は各ユーザーのパスワードを特定していきます。

こちらでも専用のツールを利用して、0~9の組み合わせてできる4~6桁のすべての数字を生成して、攻撃に利用するパスワードのリストを作成します。

数字の組み合わせの以外にも、先頭や末尾に「pwd」「pass」「password」「admin」といった単語やランダムに生成した文字列を追加してありとあらゆるパスワードの組み合わせを大量に作成することが可能です。

作成したパスワードリストのイメージ

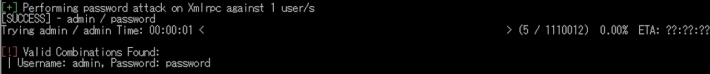

こうして作成したパスワードリストを使ってブルートフォースアタック(総当たり攻撃)をプログラムやツールを使って行うことでパスワードの特定を行なった結果、ユーザー名「admin」のパスワードが「password」となっていたことを特定できました。

ツールを利用してユーザーのパスワードを特定する様子

このユーザー名とパスワードを利用すればサイトの管理者としてサインインをすることができてしまいますので、サイトの改ざんを行ったりデータの窃取や削除、サイトを悪用した更なる犯罪行為の実行など何でも自由に行うことができてしまいます。

次回予告

今回は、アカウント乗っ取り時に行われるブルートフォースアタックの手法について検証を行いましたがいかがでしたでしょうか。

一度アカウントを乗っ取られてしまうと折角作ったWebサイトがめちゃくちゃにされてしまう危険性だけでなく、場合によって金銭的な被害や第3者とのトラブルなどが発生してしまう可能性も否定できません。

次回の記事ではこうした攻撃からアカウントやサイトを守るための対策をご紹介しますのでしっかりと対策を行いましょう。

※次回「対策編」の記事公開は10月5日(月)を予定しております。

TEXT:セキュリティ通信 編集部

PHOTO:iStock