トピックス 2019.01.15 <最新フィッシング事情>過去最大規模に激増し、「偽ヤマト運輸」も登場。標的はクレカやキャリア決済、電子マネーで、偽銀行も2年ぶりに復活

フィッシングは、実在する企業やサービスを装い、メールやSMSでユーザーを偽のWebサイトに誘導するなどして、ログイン情報やクレジットカード情報などを騙し取る行為のことです。2018年は、国内のフィッシングが過去最大の規模で行われましたが、ひときわ激化したのが12月でした。この傾向は年が明けてからも続いています。

フィッシング報告件数は1884件、緊急情報は計5回

フィッシング対策協議会がまとめた2018年12月の月次報告によると、同協議会に寄せられたフィッシング報告件数 (海外含む) は、前月より232件増加し1884件、ユニークなURL件数は前月より163件増加し1259件、悪用されたブランド件数 (海外含む) は1件減少し37件となりました。同協議会から出された緊急情報は、アマゾン2回と三井住友銀行、セディナ、および10月に見つかった全国銀行協会の計5回でした。

総評では、アップル、アマゾン、クレジットカード会社をかたるフィッシングの報告を多く受領したといい、宅配業者の不在通知を装うSMSから誘導されるフィッシングサイトやキャリア決済の不正利用を目的としたフィッシングの報告が続いているとしています。

・2018/12 フィッシング報告状況(フィッシング対策協議会)

https://www.antiphishing.jp/report/monthly/201812.html

「偽佐川急便」に紛れ、「偽ヤマト運輸」が一日だけ登場

筆者の調査では、報告が多いとされたアップルとアマゾン、宅配業者でくくられた佐川急便に加え、LINEのフィッシングが毎日のように観測されました。宅配便の不在通知を装うSMSに関しては、これまでの誘導先だった佐川急便の偽サイトに加え、12月11日から翌日にかけて、1回だけヤマト運輸の偽サイトが登場しました。SMSは、偽佐川急便と同じ文面で、ヤマト運輸と誤認する紛らわしいURLが記載されていました。

リンク先は、公式サイトによく似た偽サイトで、Android端末でアクセスした場合は、偽佐川急便と同じようにフィッシングではなく偽アプリ(koyamato.apk)をインストールさせようとしました。Android以外のモバイルブラウザの場合には、別所に設置したヤマト運輸の偽サイトに転送し、Apple IDを騙し取るフィッシングを仕掛けました。

当初はこの転送先もヤマト運輸の偽サイトでしたが、その後、佐川急便の偽サイトに変わってしまいました。理由は分かりません。情報処理推進機構(IPA)が12月12日付けで更新した「安心相談窓口だより」で、ヤマト運輸の偽サイトの情報を追記し、ネットニュースなどでもとりあげられましたが、その後は登場していません。

▼Fig1:ヤマト運輸を装うSMSと偽サイト

金銭狙いのフィッシング続く

宅配業者を装う偽アプリは、端末から電話帳などの情報を窃取したり、外部から指示して偽の不在通知SMSを送信させたりするマルウェアで、ユーザーのキャリア決済なども操り、金銭を得ようとします。iPhone相手に仕掛けるフィッシングの方も、アップルの決済を使い込もうとします。国内のフィッシングの9割以上は、このような金銭目的のものが占めています。

クレジットカード――「本人確認」など口実にカード情報詐取

協議会が12月に出したクレジットカード会社を装うフィッシングの注意喚起は、差出人をセディナの「OMCカード」に偽装した「【重要:必ずお読みください】」というメールだけですが、このほかにクレディセゾン、JCBカード、三菱UFJニコス、楽天カード、VISA/MasterCardが観測されました。カード会社以外のアップル、アマゾン、NTTドコモ、三井住友銀行などのフィッシングメールもまた、本人確認のためなどの口実でクレジットカード情報を騙し取ろうとします。

協議会が12月20日付で緊急情報を出した全国銀行協会をかたるフィッシングサイトは、カード情報の漏えいや不正利用の確認と称してカード情報を入力させようとします。このサイトは、10月に登場し、全国銀行協会が11月1日付で注意喚起していたものが、再発見されたものとみられます。実際にどのような使われ方をしたのかは不明です。

「セキュリティコード」「3Dセキュア」入力も求める

クレジットカードには、不正使用を防ぐためのセキュリティコードと3Dセキュア(本人確認サービス)が用意されています。セキュリティコードは、カードの裏面などに印刷された3~4桁の番号です。磁気情報には含まれていないので、磁気情報を読み取って偽造したカードの不正使用防止に効果があります。3Dセキュアは、オンラインサービスでの不正使用を防止するもので、決済時にカード会社のサイトに移動し、事前に登録したパスワードや使い捨てのワンタイムパスワードで認証することで本人確認を行います。

最近のフィッシングでは、カード番号、有効期限、名義人情報に加え、これらの情報も詐取することが多く、セキュリティコードはほぼすべてのフィッシングで、3Dセキュアもすでに大半のフィッシングが入力を求めてきます。

利用明細確認に加え「通知サービス」「利用限度額設定」なども検討を

不正使用の監視が24時間365日体制で実施され、補償もあるとはいえ、詐取された場合のリスクは計り知れません。毎月の利用明細の確認はもちろんですが、一部のカード会社が提供する通知サービスや利用限度額の設定機能の活用、クレカとして使えるプリペイド決済や銀行のデビットカードに、その都度必要な分だけ入金して使うなどの運用なども検討するとよいかもしれません。

・全国銀行協会をかたるフィッシング (2018/12/20)(フィッシング対策協議会)

https://www.antiphishing.jp/news/alert/zenginkyo_20181220.html

・Amazon をかたるフィッシング (2018/12/18)(フィッシング対策協議会)https://www.antiphishing.jp/news/alert/_amazon_20181218.html

・Amazon をかたるフィッシング (2018/12/13)(フィッシング対策協議会)

https://www.antiphishing.jp/news/alert/amazon_20181213.html

・OMC Plus をかたるフィッシング (2018/12/10)(フィッシング対策協議会)

https://www.antiphishing.jp/news/alert/omc_plus_20181210.html

キャリア決済――「宅配便」「NTTドコモ」など装うSMSで情報詐取

キャリア決済は、利用した料金を携帯電話の通信事業者が月々の料金と一緒に引き落とすサービスです。対応サイトでクレジットカードと同じように利用できることから、昨年から狙われるようになり、先の宅配便の不在通知を装うSMSのほか、NTTドコモとKDDI(au)を装うSMSが12月に再三ばらまかれました。特に11月、12月とNTTドコモが集中的に狙われており、年が明けてからも続いています。

狙われる「d払い」などスマホ決済

キャリア決済と連携するNTTドコモの「d払い」は、ドコモユーザー以外でも利用でき(クレジットカード必須)、街のお店でも使えるのが特徴です。キャリア決済であると同時に、続々と登場しているスマホ決済のひとつでもあり、オンライン決済のほかにコンビニの店頭で勝手に使われる被害も報告されています。フィッシングがスマホ決済全般に波及する可能性もあるため、利用している方はご用心ください。

プリペイドカード――LINEを乗っ取られ“友だち”が被害に

コンビニなどで販売されている各社のプリペイドカード(電子マネー)は、身元を隠した金銭授受の手段として犯罪者たちに大人気です。架空請求や不当請求などの詐欺の支払いに用いられるほか、LINEを装うフィッシングでも狙われています。

誘導先のLINEの偽ログインページにログインし、電話番号と電話番号あてにSMSで届く認証番号を入力してしまうと、機種変更時のLINE移行の要領でLINEを乗っ取られてしまいます。乗っ取り犯は、あなたになりすまして「友だち」に登録されている相手にメッセージを送り、コンビニでプリペイドカードを購入し、カードの番号を写真に撮って送るよう求め、額面の金額を手に入れようとします。

プリペイドカードは、実際の通貨と違いカードそのものには何の価値もありません。カードに記載された番号を運営会社のサイトに登録することで、額面の金額がお財布(ウォレット)に入金され、使えるようになります。番号さえ分かれば瞬時に額面の金額を手に入れることができるのです。これが、身元を知られたくない犯罪者にとっての大きな魅力です。プリペイドカードの番号を送るよう指示されたら、詐欺を疑いましょう。

オンラインバンキング――メガバンクかたるSMSで2年ぶりに復活

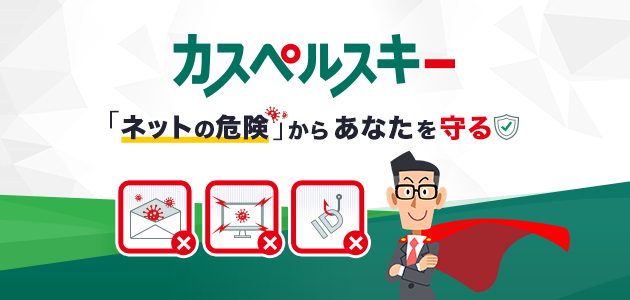

2011年ごろから盛んになったオンラインバンキングの不正送金を狙ったフィッシングは、2013年から2014年にかけて激増しました。その後、不正送金の手口はマルウェアへと移行し、2016年を境にオンラインバンキングのフィッシングは絶滅したかと思われました。その2年ぶりの復活が、協議会が12月25日付けで注意を呼びかけた、三井住友銀行をかたるフィッシングです。24日にばらまかれた「※第一暗証はワンタイムパスワードではございません。」という書き出しのSMSに始まり、「注意:ダイレクトのバスワードが翌日に失効し、」という書き出しのSMSもばらまかれました。

このフィッシングでは、三井住友銀行の偽のログインページにログインさせ、「第一暗証」の変更手続きを行わせ、パスワードカードに表示されたワンタイムパスワードを入力させます。おそらく第一暗証の変更を口実に初めての口座に送金する際に必要なワンタイムパスワードを取得し、裏で公式サイトを操作して不正送金を行うのではないかと推察します。成功したかどうかは分かりませんが、年が明けてからも何度かSMSがばらまかれているのでご注意ください。

▼Fig2:三井住友銀行を装うSMSと偽サイト

・三井住友銀行をかたるフィッシング (2018/12/25)(フィッシング対策協議会)

https://www.antiphishing.jp/news/alert/smbc_20181225.html

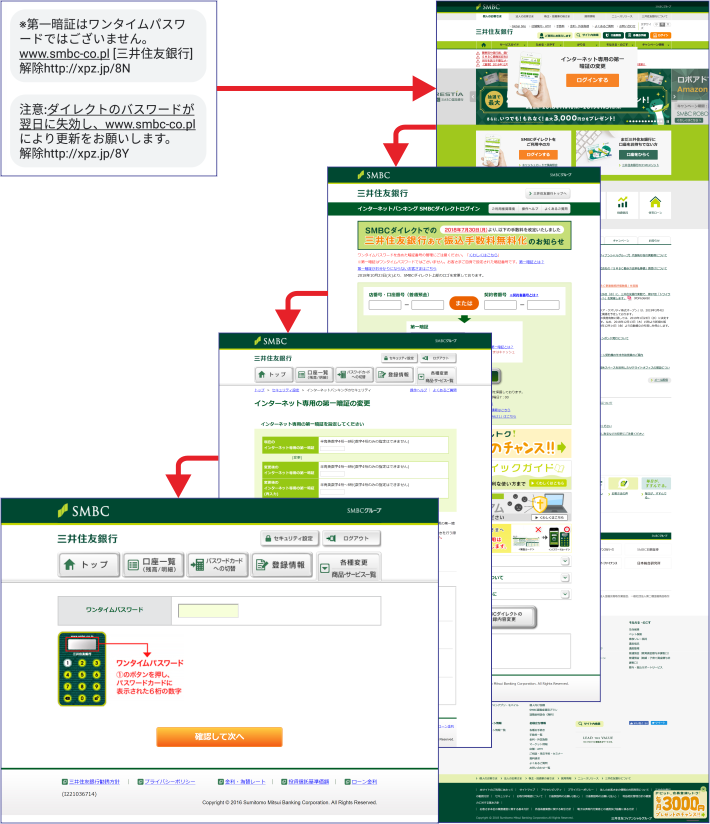

対策:ログインやクレカ情報の入力時には必ず「アドレスバー」確認を

フィッシングを見破るポイントや対策として最も重要なのが、入力前のアドレスバーの確認です。ログインする際や、クレジットカード情報などを入力する際には、アドレスバーに錠前マークと正しいURLが表示されていることを必ず確認してください。そのためには、会員サイトに登録した際にURLのドメインの部分を記憶するか、サイトのトップページやログインページをブックマークしておきます。

アドレスバー確認だけで「偽物の排除」ほぼ100%可能

入力時のアドレスバーの確認は、偽サイト排除する最後で最強の砦です。フィッシングを見破るポイントは、ほかにもいろいろありますが、すべて無視してもかまわないのでアドレスバーの確認だけは忘れないでください。アドレスバーの確認だけで、偽物はほぼ100%排除できます。

▼Fig3:アドレスバーの確認

TEXT:現代フォーラム/鈴木