トピックス 2020.11.25 本物そっくりの偽サイトからログイン情報を盗み取る方法 〜実践編〜

前回の記事でご紹介したクローニングを利用した偽サイトの作成について、今回は実際にツールを利用しながら攻撃者の手法を実践してみたいと思います。

この記事で紹介する内容は、独自に用意した検証環境において攻撃手法の検証およびインターネット利用における脅威を注意喚起するためのものであり、犯罪行為を推奨するためのものではありません。記事内で記載されている内容を実際のインターネット環境などに対して実施することは、違法行為として罰せられる可能性があります。

偽サイトをクローニングしてユーザー情報を盗み取る様子

今回の説明では、ツイッターアカウントを乗っ取るために偽のツイッターログインページを設置して、そのページからログインをしようとしたターゲットのIDとパスワードを盗み取るというケースを想定しています。

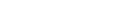

今回、検証用フィッシングサイトの構築に利用するのは「Social-Engineering Toolkit」(通称SET)というツールです。

SETの利用イメージ

このツール内で用意されている「Credential Harvester Attack Method」というIDやパスワードなどのクレデンシャル情報を収集する(harvest)機能を利用します。

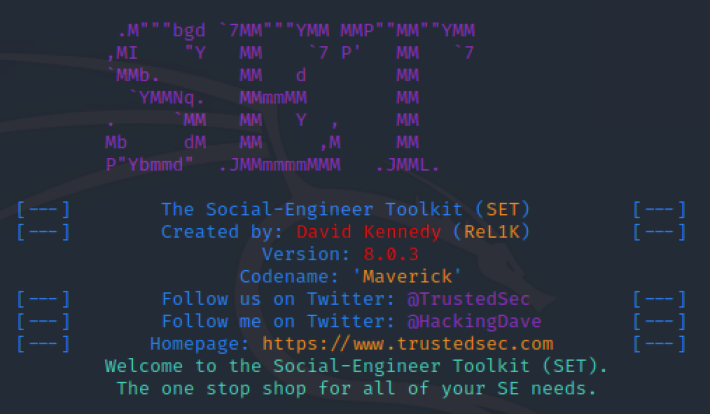

Webサイトをクローンする方法はとてもシンプルでクローンしたい対象のウェブサイトのURL情報を入力すれば数秒~数十秒で準備が完了します。

Webサイトのクローンを行う様子

そして実際にクローニングしたツイッターのログインページがこちらです。

一見しただけでは、アドレスバー以外には違いはなく、現在は「10.0.2.15/login」と表示されていますが、例えばこの部分を「https://twittter.com/login」などと本物とよく似た偽のURLを表示させると偽サイトだと気付くことはかなり難しいでしょう。

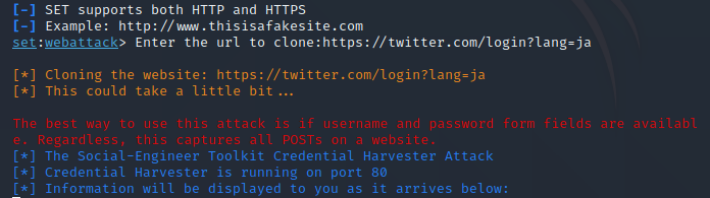

そして、偽ページと気付かないままログインを行ってしまうと攻撃者が用意したサーバーへとログイン情報が送られてしまい、攻撃者がこの情報を悪用すればアカウントをのっとることができてしまいます。

盗み取ったログイン情報が送られてきた様子

次回予告

ということで、今回は偽のフィッシングサイトを用意してログイン情報を盗み取る手法について解説を行いました。

フィッシングサイトの作成は思いの他簡単にできてしまい、ログイン情報や個人情報、クレジットカード番号などを誤って入力してしまうと大きな被害に繋がってしまいかねません。

次回の記事では、こうしたフィッシングサイトに騙されないための対策をご紹介しますので是非ご覧になってください。

※次回「対策編」の記事公開は11月27日(金)を予定しております。

【関連リンク】

・本物そっくりの偽サイトからログイン情報を盗み取る方法 〜導入編〜

https://securitynews.so-net.ne.jp/topics/sec_20100.html

TEXT:セキュリティ通信 編集部

PHOTO:iStock