ニュース 2019.01.25 「不正送金マルウェア」ばらまくボットが再始動、フィッシングメール等に注意

バンキングマルウェア(ネットバンキングの不正送金を仕掛けるマルウェア)を拡散するマルウェアメールをばらまいていたボットが、再始動したようだ。年末から息をひそめていたのだが、今月22日から連日、日本サイバー犯罪対策センター(JC3)のWebサイトで、フィッシングメールやマルウェアメールの情報の公開が続いている。

2日連続でばらまかれたフィッシングメール:狙いはクレカ情報

22日:アップルをかたるメールでアップルの偽サイトへ誘導

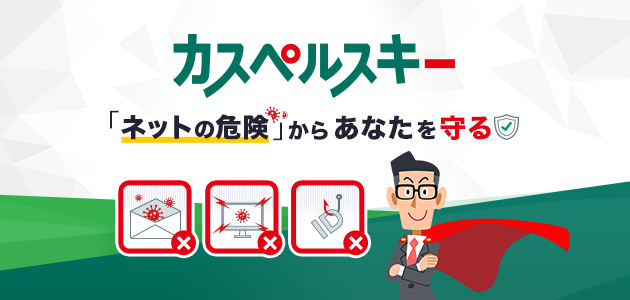

22日の夕方にばらまかれたのは、差出人名を「Apple」に偽装した「定期安全検査を完成してください。」「アカウント情報検証を完成してください。」という件名のフィッシングメールだった。Apple IDがロックされたのでアカウントを更新するよう求め、アップルの偽のログインページへと誘導し、ログインさせてクレジットカード情報を騙し取ろうとしていた。アップルのフィッシングサイトは、23日までにアクセスできなくなった。

23日:アマゾンをかたるメールでアマゾンの偽サイトへ誘導

翌23日夜には、差出人名を「Amazon Support」に偽装した、「アカウント情報検証を完成してください。」という件名のフィッシングメールがばらまかれた。アカウントの異常な操作を検出したのでアカウントを停止した、24時間以内に更新するようにと求め、アマゾンの偽のログインページへと誘導する。こちらも、ログインさせてクレジットカード情報を騙し取ろうとする。

メールのリンクと誘導先サイトのアドレスバーに注目

偽アップルも偽アマゾンも、誘導先に紛らわしいドメイン名を使用しているが、通信を暗号化していないため、メールのリンクは「https:」ではなく「http:」で始まるリンクになっている。サイトの方は、アドレスバーに錠前マークが表示されないので、注意すれば気付くことができる。それでもログインしようとすると、Safariなどのブラウザは警告を表示する。ブラウザが警告するサイトは、ログインしたりクレジットカード情報を入力したりしてはいけない。

▲アップルをかたるフィッシングメールとサイト:メールのリンクは「https:」ではなく「http:」で始まり、サイトのアドレスバーには錠前マークが表示されない

メールのリンクは、パソコンならマウスポインターをリンクに重ねる「マウスオーバー」などで、スマホなら「リンクの長押し」などで、実際に開くリンク先を事前に確認することができる。ブラウザは、ログイン時やクレジットカード情報の入力時に必ず、アドレスバーに錠前マークと正しいドメインが表示されていることを確認しよう。

・2019年1月23日:アマゾンを装うフィッシングメール(JC3)

https://www.jc3.or.jp/topics/v_log/201901.html#d20190124

・2019年1月22日:アップルを装うフィッシングメール(JC3)

https://www.jc3.or.jp/topics/v_log/201901.html#d20190122

迷惑メールをばらまくボットネット

「ボット」「ボットネット」の意味

ボットはロボットに由来する名前で、感染したパソコンやスマートフォンなどの端末を、外部から遠隔操作する機能を持つマルウェア(ウイルス)を指す。このボットに感染した多数の端末をネットワーク化したものをボットネットと言い、さまざまなサイバー攻撃に使われている。

ボットネットが仕掛けた最近の悪行

迷惑メールの配信もボットネットのサイバー攻撃のひとつで、正月から断続的に行われたランサムウェア「GandCrab」に感染させるマルウェアメール(18日以降は休止)も、ボットネットを使ったばらまきだった。

今回フィッシングメールをばらまいたのは、それとは別のボットネットで、昨年は、フィッシングメール(アップル、アマゾン、マイクロソフトに偽装)のほかに、マルウェアメールとセクストーションメールが、このボットネットを使ってひんぱんにばらまかれた。

JC3では、配信されたメールの情報を逐次公開しており、今回のフィッシングメールもJC3のWebサイトで確認できる。

・犯罪被害につながるメールの具体例(JC3)

https://www.jc3.or.jp/topics/virusmail.html

・ランサムウェア「GandCrab」に感染させるマルウェアメール、元日から出回る(セキュリティ通信)

https://securitynews.so-net.ne.jp/news/sec_00020.html

始まった「マルウェアメール」ばらまき――不正送金狙うバンキングマルウェアの可能性

24日夜:マルウェアメールのばらまき開始

2夜連続のフィッシングメールに続き24日の夜には、マルウェアメールのばらまきも始まった。このボットネット経由でばらまかれるマルウェアメールには、メールにファイルを添付する添付型と、メール内のリンクからダウンロードさせるダウンロード型とがある。

どちらも、マイクロソフトオフィスのドキュメントファイルやWindowsのスクリプトファイル(プログラムの一種)、それらを入れた圧縮フォルダファイルが使用される。実在する企業からのメールを装うものや、本物のメールをコピーした精巧なものが使われることも多い。

▲ボットで拡散されたマルウェアは、オンラインバンキングの不正送金に使われる「バンキングマルウェア」の可能性が高い

24日のメールは、表計算ソフトエクセルのファイル「20190124 D O C 00000.XLS」(00000は任意の数字)を添付したもので、「2019注文」や「出資金請求書(2019年1月24日)」などの件名でばらまかれた。マルウェアの正体は、執筆時点では不明だが、このボットネットは、これまで国内オンラインバンキングの不正送金に使われている「バンキングマルウェア」の拡散に使われており、今回もその可能性が高い。

対策:ファイルを開かなければ感染せず

マルウェアが感染するのはWindowsだけで、添付型、ダウンロード型ともにファイルを開かなければ感染することはない。また、ファイルを開こうとすると、あるいは開いた後に何らかの警告が出るので、そこで操作を止めれば感染に至らずにすむ。攻撃者は、警告を無視して操作させるよう誘導するので、騙されないよう注意したい。

・2019年1月24日:添付型マルウェアメール(JC3)

https://www.jc3.or.jp/topics/v_log/201901.html#d20190124b

セクストーション(性的脅迫)メールにも注意

アダルトサイトを閲覧していることを暴露するなどと脅し、仮想通貨の支払いを要求するセクストーション(性的脅迫)メールが、昨秋からこのボットネットのばらまきラインアップに加わった。

累計約200万円分の仮想通貨送金記録

不特定多数にでたらめな内容を送りつけているだけだが、中には真に受けてしまう人もいるようで、このボットネット経由でばらまかれた十数回のメールの送金先には、これまでに約200万円分(1月24日時点でのレート換算)の仮想通貨の送金記録が残っている。脅迫による日本人の支払いかどうかまでは分からないが、メールの配信後に指示された数百ドル相当のビットコインが送られたのは確かだ。

対策:要求には決して応じず公的機関に連絡を

2018年12月26日以降は途絶えているセクストーションメールだが、いつばらまきが再開してもおかしくない。このようなメールが届いても、決して要求に応じてはいけない。不安に思った時には、最寄りの消費生活相談窓口を紹介してくれる「消費者ホットライン」(電話番号「188」番)や、「警察相談電話」(短縮ダイヤル「#9110」番)に電話をかけると、いつでも無料で相談にのってくれる。

・2018年12月26日:セクストーションメール(JC3)

https://www.jc3.or.jp/topics/v_log/201812.html#d20181226

TEXT:現代フォーラム